It Management

Schwachstelle Mensch: Wieso Phishing nicht komplett verhindert werden kann – und was Sie dagegen tun können

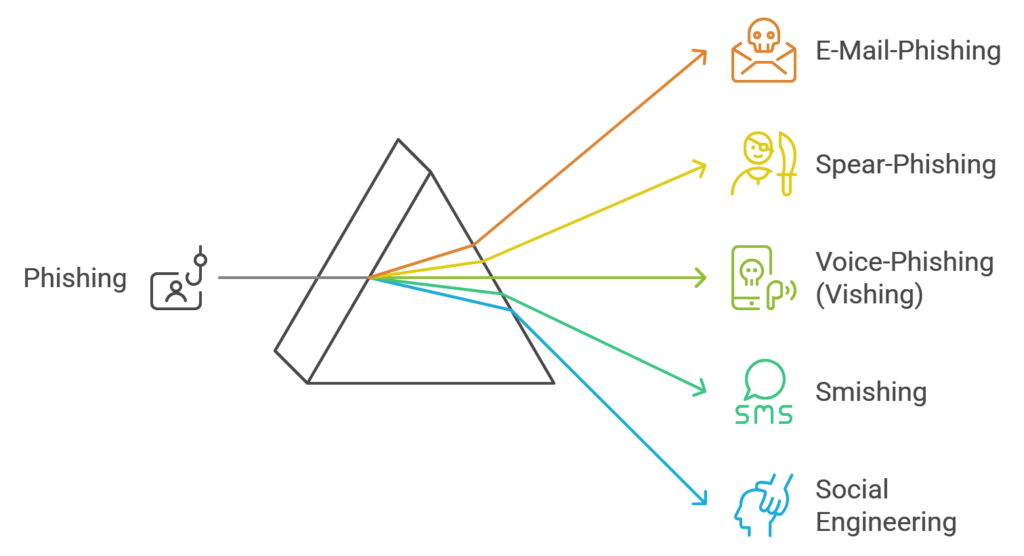

Phishing ist eines der größten Risiken für die Cybersicherheit Ihres Unternehmens. Doch was genau bedeutet dieser Begriff und warum bleibt Phishing eine Gefahr, die immer raffinierter wird?

Kurz gesagt: Phishing ist der digitale Berufsversuch, der funktioniert, weil Menschen darauf hineinfallen!

Das Gefährliche dabei: Diese Angriffe funktionieren erschreckend oft.

Warum? Weil Angreifer die menschliche Schwachstelle ins Visier nehmen. Unterstützt durch Technologien wie künstliche Intelligenz, werden Phishing-Versuche immer raffinierter und erschreckend schwer zu erkennen – sowohl für Einzelpersonen als auch für Teams.

Besonders effektiv wird Phishing durch Social Engineering – die gezielte Nutzung menschlicher Schwächen. Doch auch wenn kein Unternehmen vollständig geschützt ist, gibt es Möglichkeiten, das Risiko zu reduzieren:

Technische Lösungen wie E-Mail-Filter und externes E-Mail-Tagging können helfen, verdächtige Nachrichten schneller zu erkennen und sichtbar zu machen. Sie bleiben allerdings nur ein Teil der Lösung.

Warum der Mensch dabei eine zentrale Rolle spielt, erfahren Sie im nächsten Abschnitt.

Social Engineering: Die psychologische Gefahr hinter Phishing

Phishing-Angriffe basieren auf einem mächtigen Werkzeug: Social Engineering.

Bevor wir tiefer einsteigen, ist es wichtig zu verstehen, was Social Engineering ist. Es handelt sich dabei um eine Manipulationstechnik, bei der Cyberkriminelle menschliche Schwächen ausnutzen, um vertrauliche Informationen zu stehlen oder Menschen zu bestimmten Handlungen zu bewegen.

Nicht nur Online ist Social Engineering erfolgreich. Ein guter Taschendieb schafft es, Ihnen die Geldbörse zu stehlen, während er Ihnen gegenübersteht und sich mit Ihnen unterhält.

Diese Strategie funktioniert, weil sie menschliche Emotionen anspricht – Angst, Vertrauen oder Hilfsbereitschaft.

Ein weiteres Beispiel: Sie werden angerufen und jemand am Telefon gibt sich als Polizist aus. Dieser behauptet, dass Ihr Kind oder Partner einen schweren Unfall verursacht hat und Sie die Kaution sofort überweisen müssen, da derjenige sonst nicht behandelt werden kann. Solche Geschichten setzen Menschen unter Druck, und genau darauf bauen Angreifer.

Social Engineering funktioniert leider verdammt gut!

Im Kontext von Phishing ist Social Engineering besonders gefährlich. Cyberkriminelle kombinieren täuschend echte E-Mails, Whatsapp-Nachrichten und Anrufe mit emotionalen Botschaften, die Mitarbeitende dazu bringen, schnell und unüberlegt zu handeln. Selbst erfahrene Teams sind vor diesen Tricks nicht sicher.

Die gute Nachricht: Es gibt Möglichkeiten gegenzusteuern.

Neben der Sensibilisierung und gezielten Mitarbeiter-Schulungen können Ihnen technische Maßnahmen wie externes E-Mail-Tagging oder sichere Authentifizierungsverfahren helfen, die Risiken zu minimieren.

Warum diese Kombination so wichtig ist, erfahren Sie im nächsten Abschnitt.

Hier erfahren Sie mehr über Social Engineering:

Wie E-Mail-Phishing funktioniert und warum es so gefährlich bleibt

Klassische E-Mail-Phishing-Angriffe

E-Mail-Phishing ist die häufigste Form des Phishings und zielt auf alle Arten von Nutzern ab, vom privaten Anwender bis hin zu Unternehmensmitarbeitern. Cyberkriminelle imitieren bekannte Organisationen oder Personen und versuchen, Sie dazu zu bringen, auf schädliche Links zu klicken oder infizierte Anhänge zu öffnen.

Wieso fällt man so leicht darauf rein?

E-Mails gehören zum Alltag. Genau diese Vertrautheit nutzen Angreifen aus. Eine E-Mail von einem vermeintlich bekannten Absender erzeugt Vertrauen – vor allem, wenn sie Zeitdruck aufbaut.

Was sollte ich wirklich tun?

- Nutzen Sie eine E-Mail-Firewall, die schädliche Anhänge und Links automatisch blockiert.

- Schulen Sie Ihre Mitarbeiter regelmäßig, um verdächtige Nachrichten frühzeitig zu erkennen und zu melden.

- Achten Sie auf Details wie seltsame Formulierungen und Absenderadressen.

Spear-Phishing

Spear-Phishing ist die „maßgeschneiderte“ Form des Phishings. Angreifer nutzen Informationen über Ihre Firma oder Sie persönlich, um besonders glaubwürdige Nachrichten zu erstellen – oft basierend auf Daten aus sozialen Netzwerken oder gestohlenen Dokumenten.

Wieso fällt man so leicht darauf rein?

Spear-Phishing wirkt authentisch, weil die Angreifer gezielt echte Daten verwenden, die sie gesammelt haben. Kleine Änderungen, wie ein vertauschter Buchstabe in der E-Mail-Adresse, bleiben leicht unbemerkt, etwa „servus@consretis.at“ statt „servus@consertis.at“.

Was sollte ich wirklich tun?

- Schulen Sie Ihre Mitarbeiter darin, nicht nur Absenderadressen zu prüfen, sondern auch den gesamten Kontext einer Nachricht zu hinterfragen. Dazu gehören Inhalte, Anhänge und Links.

- Fördern Sie ein gesundes Misstrauen bei ungewöhnlichen oder dringenden Anfragen – egal, ob per E-Mail, Telefon, WhatsApp oder SMS.

- Nutzen Sie externes Tagging, um externe Nachrichten auf einen Blick erkennbar zu machen.

- Führen Sie regelmäßige Phishing-Simulationen durch, um Ihre Mitarbeiter auf Angriffe vorzubereiten.

- Implementieren Sie eine Multi-Faktor-Authentifizierung, um den Schaden eines erfolgreichen Angriffs zu minimieren.

Voice Phishing (Vishing)

Beim Voice Phishing, kurz Vishing, geben sich Angreifer am Telefon als Vertrauenspersonen aus – etwa als Bankberater, Behördenmitarbeiter oder sogar als Ihr Chef. Ziel ist, sensible Informationen direkt von Ihnen zu bekommen.

Wieso fällt man so leicht darauf rein?

Ein Telefonanruf fühlt sich persönlich und vertraut an – eine Stimme erzeugt oft mehr Glaubwürdigkeit als eine E-Mail. Besonders effektiv ist das, wenn Dringlichkeit erzeugt wird.

Noch perfider wird es durch den Einsatz von künstlicher Intelligenz: KI-gestützte Systeme können Stimmen täuschend echt imitieren, z. B. die eines Vorgesetzten oder einer vertrauten Person. Diese Technologie erhöht die Glaubwürdigkeit solcher Anrufe erheblich und macht es noch schwieriger, einen Betrug zu erkennen.

Was sollte ich wirklich tun?

- Legen Sie ein internes Passwort fest. Wenn Sie von einem Vorgesetzten um dringende Überweisung gebeten werden, fragen Sie ihn nach dem Passwort. Gut geeignet sind dafür zum Beispiel der vorige Tag oder das Folgemonat. Warum? Das merkt sich jeder leicht und ändert sich von ganz allein regelmäßig.

- Setzen Sie interne Richtlinien fest, z. B. keine Weitergabe von Passwörtern am Telefon.

- Vereinbaren Sie ein Sicherheitscode-Wort, das in Notfällen abgefragt werden kann.

- Rufen Sie vertrauenswürdige Ansprechpartner immer unter offiziellen Telefonnummern zurück.

Smishing

Beim Smishing nutzen Angreifer SMS, um Opfer zu täuschen. Diese Nachrichten enthalten oft schädliche Links oder fordern Sie dazu auf, Passwörter auf gefälschten Webseiten einzugeben.

Wieso fällt man so leicht darauf rein?

SMS sind kurz, wirken wichtig und werden selten hinterfragt. Angreifer nutzen diesen Effekt, um schnelle, unüberlegte Reaktionen zu provozieren.

Was sollte ich wirklich tun?

- Schulen Sie Ihr Team, um die Risiken von Smishing zu erkennen.

- Blockieren Sie schädliche Links auf Firmenhandys und erlauben Sie nur vertrauenswürdige Apps.

- Installieren Sie Sicherheits-Apps, die verdächtige Nachrichten automatisch melden.

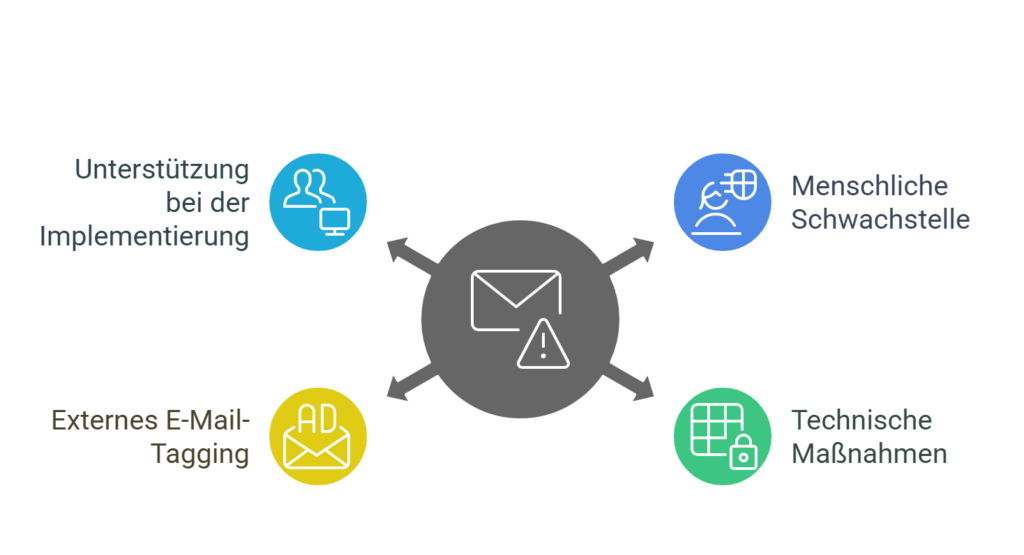

Externes E-Mail-Tagging: So erkennen Sie gefährliche Nachrichten auf den ersten Blick

Phishing wird immer raffinierter – doch mit externem E-Mail-Tagging können Sie technisch dagegen steuern und Phishing-Versuche sofort ausbremsen. Aber was genau steckt dahinter, und wie können Sie es in Ihrem Unternehmen nutzen?

Was ist Tagging und wie schützt es Sie?

Ganz einfach: Externes E-Mail-Tagging markiert jede Nachricht, die von außerhalb Ihres Unternehmens kommt, automatisch als „extern“.

Diese Markierung zeigt Ihren Mitarbeitern sofort, dass die E-Mail nicht von einem internen Kollegen stammt. Selbst die am raffiniertesten gefälschten Phishing-Mails, die sich als vertraute Kontakte tarnen, fallen so direkt auf.

Die Vorteile des externen Taggings

- Früherkennung von Phishing: Dank der externen Kennzeichnung können potenziell gefährliche E-Mails schnell identifiziert werden.

- Sensibilisierung der Mitarbeiter: Ihr Team lernt, bei extern markierten E-Mails besonders vorsichtig zu sein.

- Erhöhte Sicherheitskultur: Einfache visuelle Hinweise stärken das Bewusstsein und fördern eine sicherheitsorientierte Denkweise in Ihrem Unternehmen.

So setzen Sie externes Tagging um

Servereinrichtung

Der erste Schritt: Konfigurieren Sie Ihren Mailserver so, dass alle externen E-Mails automatisch als „extern“ markiert werden. Diese Anpassung ist einfach und kann in der Regel schnell von Ihrem IT-Administrator umgesetzt werden.

Technische Umsetzung

– Stellen Sie sicher, dass die Filtereinstellungen Ihres Mailservers korrekt konfiguriert sind.

– Nutzen Sie Tools oder Plugins, die das Markieren von externen Nachrichten automatisieren.

Gemeinsame Tests

Nach der Einrichtung ist es wichtig, die Funktionsfähigkeit des Systems zu testen. Führen Sie gemeinsam mit Ihrem IT-Team und relevanten Abteilungen Testläufe durch. Senden Sie Probe-E-Mails von externen Adressen, um zu überprüfen, ob die Markierungen korrekt angezeigt werden.

Ziel der Tests:

- Überprüfen, ob alle externen Nachrichten zuverlässig markiert werden.

- Feedback von Mitarbeitern einholen, um sicherzustellen, dass die Markierung sichtbar und verständlich ist.

Mitarbeiterschulung

Sobald das Tagging eingerichtet ist, sollten Sie Ihre Mitarbeiter schulen.

Mit kurzen Workshops und klaren Unterlagen helfen Sie Ihrem Ihrem Team zu verstehen, wie das Tagging funktioniert und worauf sie bei markierten E-Mails achten sollten.

Inhalte der Schulung:

- Grundlagen: Warum werden externe E-Mails als solche markiert?

- Erkennung: Woran erkennt man verdächtige Nachrichten?

- Verhalten: Wie reagiert man sicher auf extern markierte Emails?

Mit dieser einfachen Sicherheits-Maßnahme helfen Sie Ihrem Team auch die raffiniertesten Phishing-Angriffe zu erkennen und sicher zu bleiben.

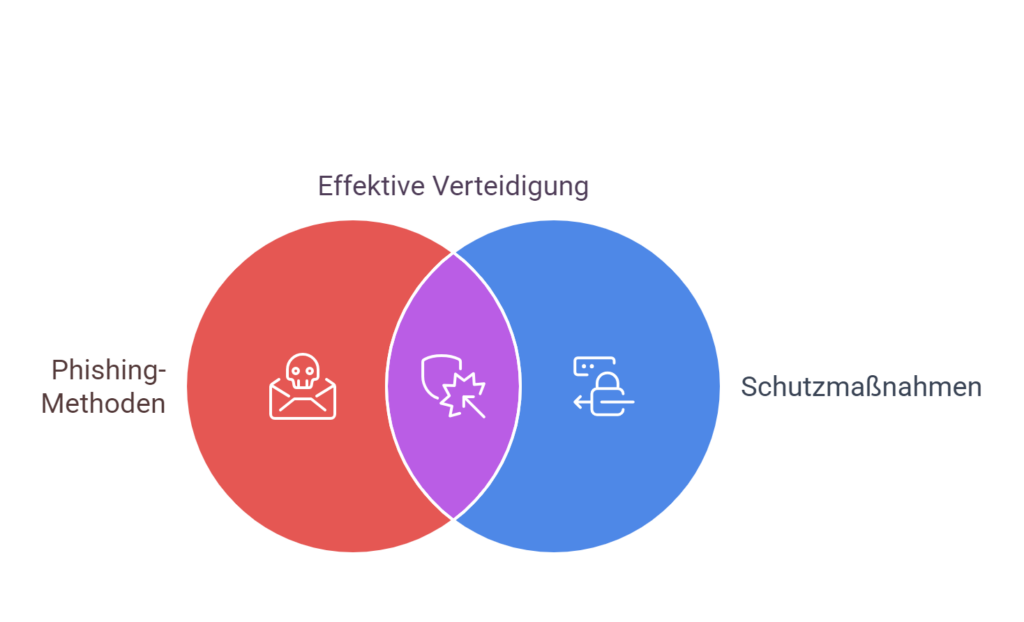

Phishing ist mehr als nur ein technisches Problem

Phishing ist mehr als ein technisches Problem – es zielt auf den Menschen ab. Social Engineering, die gezielte Manipulation von Verhalten und Emotionen, ist der Kern jedes erfolgreichen Angriffs. Technische Maßnahmen wie Firewalls und Antivirensoftware können helfen, doch sie sind nur ein Teil der Lösung.

Die größte Schwachstelle in jedem System ist der Mensch. Deshalb sind Schulungen und Sensibilisierung ebenso wichtig, wie Sicherheitsmaßnahmen.

Externes E-Mail-Tagging ist eine einfache und effektive Methode, um Ihr Team zu stärken, Phishing-Mails zu erkennen und potenzielle Angriffe abzuwehren.

Und falls es zu kompliziert wird

Sie möchten externes E-Mail-Tagging in Ihrem Unternehmen einführen, wissen aber nicht, wo Sie anfangen sollen? Kein Problem! Unser Team übernimmt die komplette Einrichtung für Sie – schnell und unkompliziert. In wenigen Schritten sind Sie einsatzbereit und können Ihre Sicherheit sofort erhöhen.

FAQs

Wie schütze ich mich vor Phishing?

Sorgen Sie für eine umfassende Mitarbeiterschulung, implementieren Sie eine E-Mail-Firewall und nutzen Sie externe Tagging-Lösungen, um verdächtige Nachrichten zu identifizieren.

Was ist der Unterschied zwischen Phishing und Spear-Phishing?

Während Phishing unspezifisch viele Personen angreift, ist Spear-Phishing gezielt und auf eine bestimmte Person oder Organisation zugeschnitten.

Welche Phishing-Methoden gibt es?

Zu den gängigsten Methoden zählen E-Mail-Phishing, Spear-Phishing, Vishing (Telefon-Phishing) und Smishing (SMS-Phishing).

Wie erkenne ich eine Phishing-E-Mail?

Achten Sie auf verdächtige Absenderadressen, ungewöhnliche Formulierungen und unerwartete Anhänge oder Links. Externes Tagging kann ebenfalls helfen.

Warum funktioniert Phishing so gut?

Phishing nutzt menschliche Schwächen und Vertrauen aus. Durch Social Engineering werden E-Mails und Nachrichten so gestaltet, dass sie täuschend echt wirken.

Wie kann externes Tagging meine Sicherheit erhöhen?

Externes Tagging markiert alle E-Mails von außerhalb des Unternehmens, sodass Mitarbeiter sofort erkennen können, ob eine Nachricht potenziell gefährlich ist.